🌞

第一章 为什么要用ACL

Standard标准访问控制列表

- 流量控制

- 匹配感兴趣流量

- 只根据原地址做过滤—

- 针对整个协议采取相关动作(允许或禁止)

- 标准语句编号1-99 1300-1999

Extended扩展访问控制列表

- 能根据源、目的地地址、端口号等等进行过滤

- 能允许或拒绝特定的协议

- 扩展语句编号100-199 2000-2699

标准访问控制列表的配置

- access-list access-list-number语句编号 {permit允许|拒绝deny} source源 [wildcard mask]通配符

- 编号选择1 – 99

- 通配符若无,默认0.0.0.0

no access-list access-list-number将会删除整个ACL列表ip access-group access-list-number{ in 入站| 出站out }- 在接口中应用时关联入站或出站方向,取决你的流量方向,如果只匹配一个ip可以不加反掩码,匹配一个段需要添加反掩码

- 通配符缩写,例如需要精确匹配某个ip地址

1 | router(config)# access-list 20 permit 192.168.1.1 |

- 允许所有匹配所有ip地址段

1 | router(config)# access-list 20 permit 0.0.0.0 255.255.255.255 |

第二章ACL配置示例

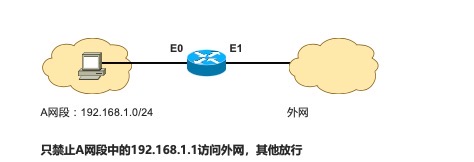

- 示例1

1 | router(config)# access-list 1 deny 192.168.1.1 0.0.0.0 |

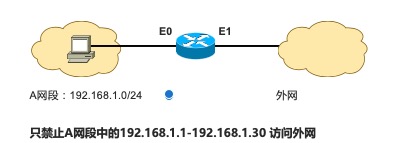

- 示例2

1 | router(config)# access-list 1 deny 192.168.1.0 0.0.0.31 |

Extended扩展访问控制列表配置

access-list access-list-number {permit | deny} protocol source source- wildcard [operator port] destination destination-wildcard [operator port] [established] [log]

大概组合的语句access-list+列表编号+动作允许、或拒绝+协议+源ip源端口eq+目的地址eq

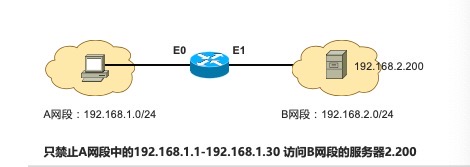

- 示例3

1 | router(config)# access-list 100 deny ip 192.168.1.0 0.0.0.31 host 192.168.2.200 |

- 示例4

1 | router(config)# access-list 100 deny ip 192.168.1.0 0.0.0.31 host 192.168.2.200 |

阶段性总结

• TIPS

- 每个接口,每个方向,每种协议,你只能设置1 个ACL

- 组织好你的ACL 的顺序,比如测试性的最好放在ACL 的最顶部

你不可能从ACL 中除去1 行,除去1 行意味你将除去整个ACL,命名访问列表(named access lists)例外- 默认ACL 结尾语句是deny any,所以你要记住的是在ACL 里至少要有1 条permit 语句

- 记得创建了ACL 后要把它应用在需要过滤的接口上

- ACL 是用于过滤经过router 的数据包,它并不会过滤router 本身所产生的数据包

- 尽可能的把IP 标准ACL 放置在离目的地址近的地方;尽可能的把IP 扩展ACL 放置在离源地址近的地方