第一章IPsce VPN理论

- )IPsce VPN加密算法分为两种

- 第一种对称加密算法(公钥加密公钥解密)

- 第二种非对称加密算法(公钥加密,私钥解密)

- 其原理通过IKE因特网秘钥交换协议,把非对称加密算法,加密对称加密算法的密钥,然后再用对称加密算法加密实际要传输的数据,从而保障了网络数据的传输安全与稳定性(例如上海到广州之间建立了IPsceVPN,此时双方的传输数据使用称加密,但预共密钥无法通过对称加密算法加密,从而导致密码泄露的风险,此时非对称加密算法就可以对对称加密算法的传输密钥进行加密)

- VPN的连接模式分为两种

- 第一种(传输模式)

优点:封装模式相对简单、传输效率高

缺点:IP包头未被保护、不能直接在公网上进行传输,适合安全要求较高的内网搭建 - 第二种(隧道传输模式)

优点:IP包头被保护、可以在公网上进行传输、增加安全性

缺点:传输效率

- ISAKMP/IKE阶段一,建立管理连接定义安全的技术(加密算法、hash算法、设备认证类型、定义非对称加密算法、设置对等体和认证密钥)

- 加密算法

- HMAC数据报文验证

- VPN设备验证的端到端的验证类型

- DH密钥组,指非对称加密算法对对称加密算法的加密强度

- 管理连接的生存周期

- 设置端到端的公网IP地址和认证秘钥

- ISAKMP/IKE阶段二需要完成的任务

- 定义对等体间需要保护何种流量

- 定义用来保护数据的安全协议

- 定义连接模式

- 定义数据连接的生存周期以及密钥刷新方式

- SA的三个要素,用于整合必要的安全组件用于与对等体的IPSce连接

- 使用安全参数指引(SPI)去标识VPN

- 安全协议类型

- 目的IP地址

- AH(认证头协议)

- 数据完成整性服务

- 数据验证

- 防止数据回放攻击

阶段一建立管理连接,定义安全的技术(加密算法、HASH算法)建立对等体的设备进行身份验证、预共享密钥配置等,阶段二建立数据连接,定义ACL触发VPN的建立、数据使用的安全策略(加密算法、认证算法)配置MAP关联的安全策略,最后在出接口调用

第二章IPSec模拟实验

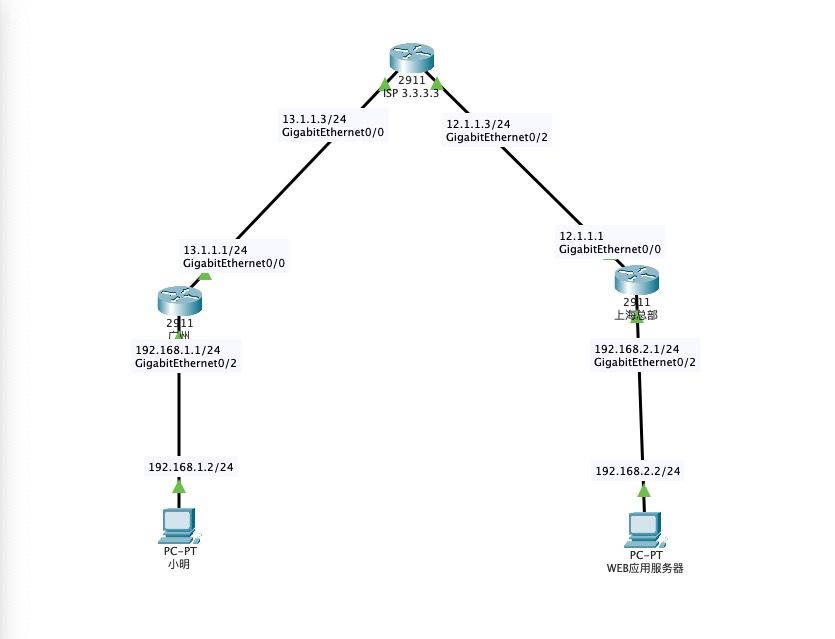

- 需求:广州分部小明需要访问上海总部WEB应用服务器,但考虑安全因素WEB服务器只针对内部员工可以访问,不允许公网的用户访问

- 模拟ISP运营商网络

1

2

3

4

5

6

7ISP(config)#interface gigabitEthernet 0/0

ISP(config-if)#ip address 13.1.1.3 255.255.255.0

ISP(config)#interface gigabitEthernet 0/2

ISP(config-if)#ip address 12.1.1.3 255.255.255.0

设置 loopback借口 模拟运营商链路

ISP(config)#interface loopback 0

ISP(config-if)#ip address 3.3.3.3 255.255.255.0 - 广州分部路由器地址配置

1

2

3

4

5

6

7

8

9

10

11

12

13

14GuangZhou(config)#interface gigabitEthernet 0/0

GuangZhou(config-if)#ip address 13.1.1.1 255.255.255.0

GuangZhou(config-if)#ip nat outside

GuangZhou(config)#interface gigabitEthernet 0/2

GuangZhou(config-if)#ip address 192.168.1.1 255.255.255.0

GuangZhou(config-if)#ip nat inside

GuangZhou(config)#access-list 100 deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 #NAT分离(分离VPN流量),先拒绝VPN访问VPN的流量

GuangZhou(config)#access-list 100 permit ip any any #其他的NAT流量放行

GuangZhou(config)#ip nat inside source list 100 interface gigabitEthernet 0/0 overload #配置PAT

GuangZhou(config)#0.0.0.0 0.0.0.0 13.1.1.3 #写一条默认路由指向运营商

GuangZhou#show ip nat translations #配置完查询NAT转发表是否正常

Pro Inside global Inside local Outside local Outside global

icmp 13.1.1.1:41 13.1.1.1:41 3.3.3.3:41 3.3.3.3:41

icmp 13.1.1.1:42 13.1.1.1:42 3.3.3.3:42 3.3.3.3:42 - 上海总部路由地址配置

1

2

3

4

5

6

7

8

9

10

11

12

13

14Shanghai(config)#interface gigabitEthernet 0/0

Shanghai(config-if)#ip address 12.1.1.1 255.255.255.0

Shanghai(config-if)#ip nat outside

Shanghai(config)#interface gigabitEthernet 0/2

Shanghai(config-if)#ip address 192.168.2.1 255.255.255.0

Shanghai(config-if)#ip nat inside

Shanghai(config)#access-list 100 deny ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 #NAT分离(分离VPN流量),先拒绝VPN访问VPN的流量

Shanghai(config)#access-list 100 permit ip any any #其他的NAT流量放行

Shanghai(config)#ip nat inside source list 100 interface gigabitEthernet 0/0 overload #配置PAT

GuangZhou(config)#0.0.0.0 0.0.0.0 12.1.1.3 #写一条默认路由指向运营商

Shanghai#show ip nat translations #配置完查询NAT转发表是否正常

Pro Inside global Inside local Outside local Outside global

icmp 12.1.1.1:10 12.1.1.1:10 3.3.3.3:10 3.3.3.3:10

icmp 12.1.1.1:6 12.1.1.1:6 3.3.3.3:6 3.3.3.3:6

第三章IPSce配置步骤

配置阶段一的安全策略(广州分部)

1

2

3

4

5

6GuangZhou(config)#crypto isakmp policy 10 #定义阶段一的策略组

GuangZhou(config-isakmp)#encryption 3des #定义对称加密算法

GuangZhou(config-isakmp)#hash md5 #定义认证算法

GuangZhou(config-isakmp)#group 2 #定义非对称加密算法

GuangZhou(config-isakmp)#authentication pre-share #定义认证方式(预共享密钥)

GuangZhou(config)#crypto isakmp key 0 test address 12.1.1.1 #设置对等体公网IP以及预共享密钥(key 0代表密钥明文,key 6代表密钥加密)阶段二配置策略,定义一条匹配VPN的流量(广州分部)

1

2

3

4

5

6

7

8

9GuangZhou(config)#access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

GuangZhou(config)#crypto ipsec transform-set SET esp-3des esp-md5-hmac #设置传输集

GuangZhou(cfg-crypto-trans)#mode tunnel #模式定义为tunnel

GuangZhou(config)#crypto map MAP 1 ipsec-isakmp #创建一个MAP

GuangZhou(config-crypto-map)#match address 101 #设置触发VPN流量的ACL

GuangZhou(config-crypto-map)#set peer 12.1.1.1 #设置对等体公网IP

GuangZhou(config-crypto-map)#set transform-set SET #调用传输集

GuangZhou(config)#interface gigabitEthernet 0/0 #最后在出接口调用MAP

GuangZhou(config-if)#crypto map MAP上海总部策略配置跟分部一样

1

2

3

4

5

6Shanghai(config)#crypto isakmp policy 10 #定义阶段一的策略组

Shanghai(config-isakmp)#encryption 3des #定义对称加密算法

Shanghai(config-isakmp)#hash md5 #定义认证算法

Shanghai(config-isakmp)#group 2 #定义非对称加密算法

Shanghai(config-isakmp)#authentication pre-share #定义认证方式(预共享密钥)

Shanghai(config)#crypto isakmp key 0 test address 13.1.1.1 #设置对等体公网IP以及预共享密钥(key 0代表密钥明文,key 6代表密钥加密)阶段二配置策略

1

2

3

4

5

6

7

8

9Shanghai(config)#access-list 101 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

Shanghai(config)#crypto ipsec transform-set SET esp-3des esp-md5-hmac #设置传输集

Shanghai(cfg-crypto-trans)#mode tunnel #模式定义为tunnel

Shanghai(config)#crypto map MAP 1 ipsec-isakmp #创建一个MAP

Shanghai(config-crypto-map)#match address 101 #设置触发VPN流量的ACL

Shanghai(config-crypto-map)#set peer 13.1.1.1 #设置对等体公网IP

Shanghai(config-crypto-map)#set transform-set SET #调用传输集

Shanghai(config)#interface gigabitEthernet 0/0 #最后在出接口调用MAP

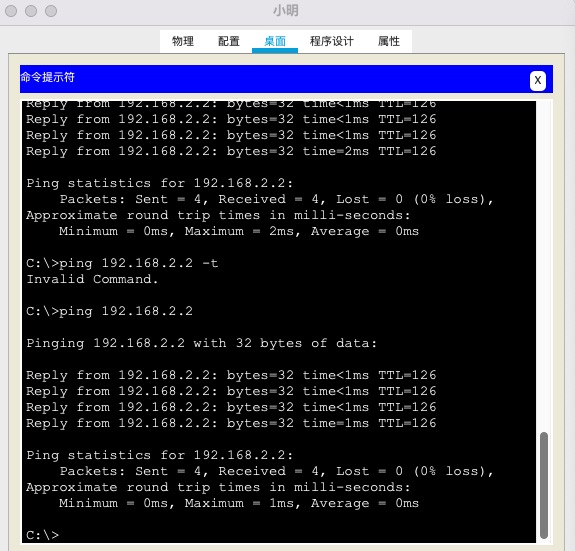

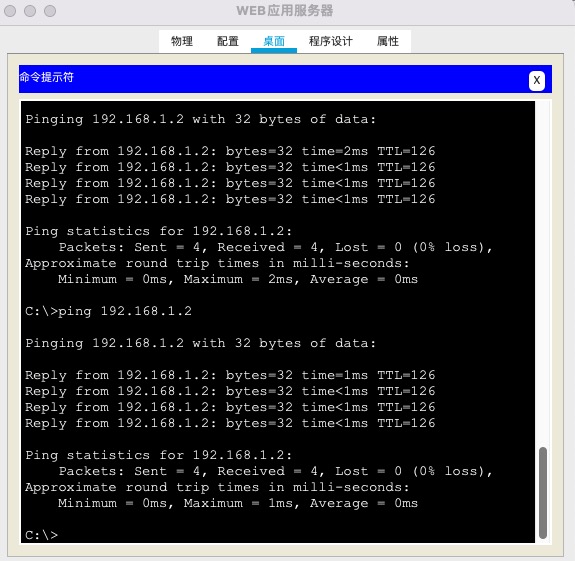

Shanghai(config-if)#crypto map MAP验证小明与总部的通信是否正常

- IPSec VPN排错验证命令

- show crypto lsakmp policy #查看IKE策略

- show crypto isakmp sa #查看管理连接SA状态

- show crypto ipsec sa #查看数据连接SA的状态

- show crypto ipsec transform-set #查看IPSec传输集

- show crypto map 查看Crypto Map